最简单傻瓜化的xray使用方法,适合小白快速入门网络安全学习。

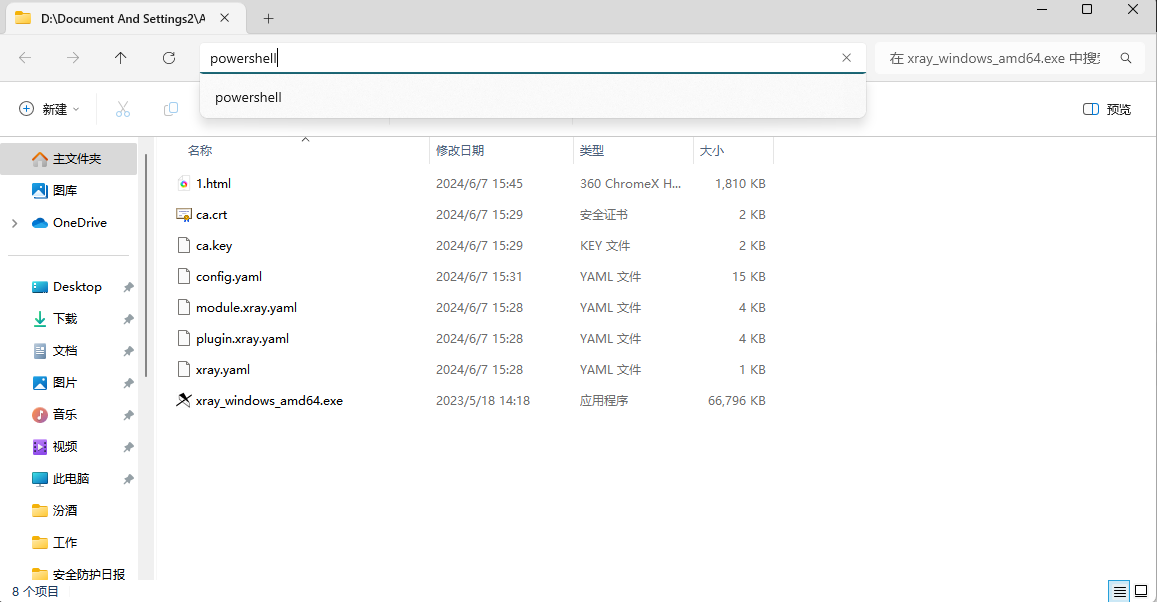

1.打开xray的exe程序所在目录,在地址栏输入powershell进入命令模式(会直接定位到安装目录,省去CD 目录的流程)

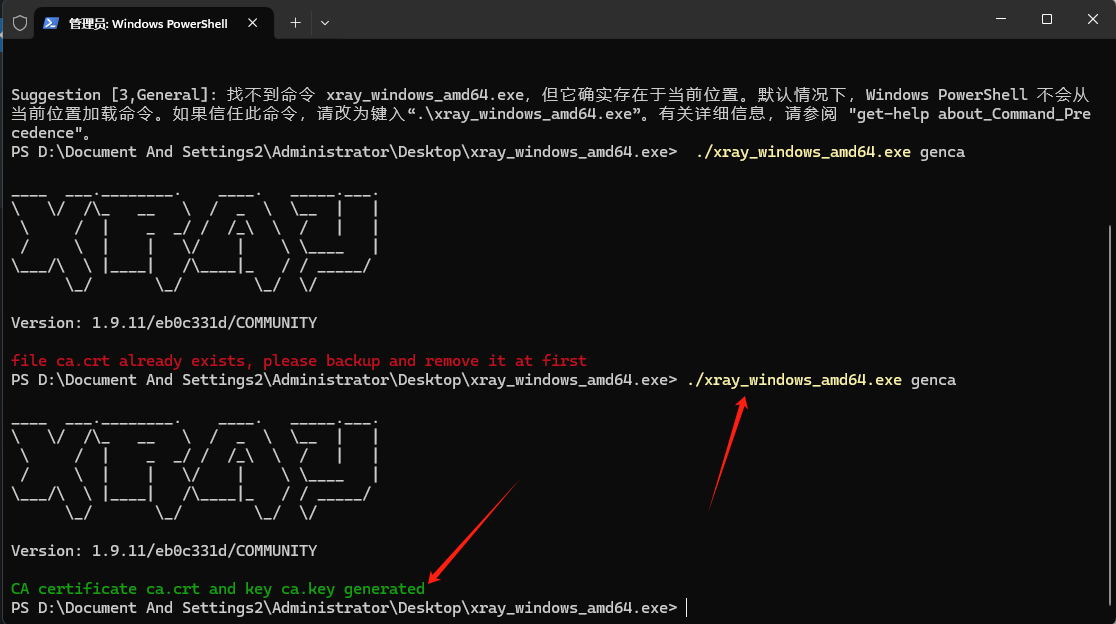

2.使用之前需要生成证书,在poershell命令行里输入: ./xray_windows_amd64.exe genca

xray_windows_amd64.exe为你的xray程序的名称,你的程序名字叫什么就改为什么。

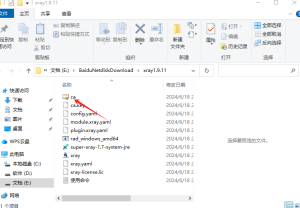

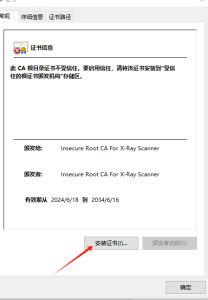

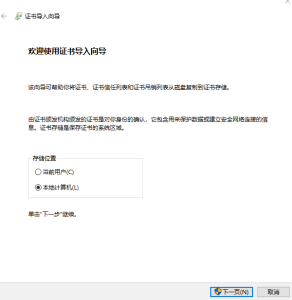

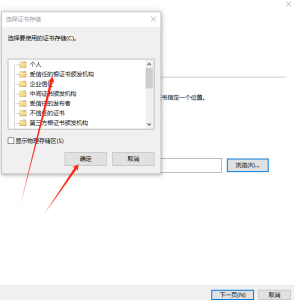

3.安装证书,回到xray目录双击击ca证书,跳出窗口点击安装证书,选择受信任的根证书。

4.输入以下命令开始扫描(http://example.com/换成要扫的网站),扫描结束后会将结果以HTML格式输出在你的xray目录中。

./xray_windows_amd64.exe webscan –url http://example.com/ –html-output single-url.html

扩展:

1.xray官网

https://stack.chaitin.com/tool/detail/1

2.更多命令

- 使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描

xray webscan --basic-crawler http://example.com --html-output vuln.html - 使用 HTTP 代理进行被动扫描

xray webscan --listen 127.0.0.1:7777 --html-output proxy.html设置浏览器 http 代理为

http://127.0.0.1:7777,就可以自动分析代理流量并扫描。 - 只扫描单个 url,不使用爬虫

xray webscan --url http://example.com/?a=b --html-output single-url.html - 手动指定本次运行的插件默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray webscan --plugins cmd-injection,sqldet --url http://example.com xray webscan --plugins cmd-injection,sqldet --listen 127.0.0.1:7777 - 指定插件输出可以指定将本次扫描的漏洞信息输出到某个文件中:

xray webscan --url http://example.com/?a=b \ --text-output result.txt --json-output result.json --html-output report.html

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。

评论(0)